微分段使用虛擬化技術(shù)在網(wǎng)絡(luò)中創(chuàng)建日益細(xì)化的安全區(qū)域。通過應(yīng)用高度集中的安全策略,微分段將安全性從簡單地識別IP地址轉(zhuǎn)變?yōu)閮H根據(jù)用戶的身份和角色授予用戶訪問他們需要的應(yīng)用程序和數(shù)據(jù)的權(quán)限。然后安全就變成了個人用戶,限制了網(wǎng)絡(luò)內(nèi)危險的橫向移動。這些策略可以通過位置和設(shè)備進(jìn)一步細(xì)化,一種考慮當(dāng)前安全風(fēng)險的自適應(yīng)方法。這是零信任的一項(xiàng)核心技術(shù),即沒有人應(yīng)該被信任或被授予比他們需要的更多的訪問權(quán)限。

一、微分段及其作用

微分段是一種網(wǎng)絡(luò)安全技術(shù),它幫助安全架構(gòu)師將數(shù)據(jù)中心合理地劃分為不同的安全段到各個工作負(fù)載級別,然后我們參考每個工作負(fù)載定義安全控制。

正是微分段,使IT行業(yè)能夠借助網(wǎng)絡(luò)虛擬化技術(shù)在數(shù)據(jù)中心內(nèi)部部署不同的安全策略。這種方法不需要安裝多個防火墻。微分段還用于保護(hù)策略驅(qū)動的企業(yè)網(wǎng)絡(luò)中的虛擬機(jī)(VM)。

由于微分段中的安全策略應(yīng)用于單個網(wǎng)絡(luò),因此它起到了抵御攻擊的作用。微分段使用網(wǎng)絡(luò)虛擬化技術(shù)在所有數(shù)據(jù)中心和云部署中創(chuàng)建細(xì)粒度的安全區(qū)域,隔離單個工作負(fù)載并使其安全。

微分段為組織提供了許多好處:

減少攻擊面:微分段限制了攻擊者在網(wǎng)絡(luò)中橫向移動的能力,最終減少了潛在的攻擊面。

威脅檢測和響應(yīng):即使采用了優(yōu)化的安全實(shí)踐,漏洞也是不可避免的。但是微分段可以顯著提高威脅檢測和響應(yīng)時間。當(dāng)檢測到策略違規(guī)時,微分段工具可以生成實(shí)時警報,甚至阻止未經(jīng)批準(zhǔn)的活動。

監(jiān)管合規(guī)性:微分段可以通過創(chuàng)建專門存儲受監(jiān)管數(shù)據(jù)(通常是通用數(shù)據(jù)保護(hù)條例(GDPR)和加州消費(fèi)者隱私法案(CCPA)等法律涵蓋的客戶的個人身份信息(PII))的細(xì)分來加強(qiáng)組織的監(jiān)管合規(guī)性態(tài)勢)。然后可以為這些細(xì)分市場創(chuàng)建以合規(guī)性為重點(diǎn)的策略。這也大大簡化了審計過程。

二、零信任及其作用

零信任是一種保護(hù)網(wǎng)絡(luò)、應(yīng)用程序和環(huán)境中所有訪問的綜合方法。因?yàn)閼?yīng)用程序是現(xiàn)代業(yè)務(wù)的核心,推動生產(chǎn)力和收入;保護(hù)整個應(yīng)用程序堆棧或工作負(fù)載至關(guān)重要。組織正在部署比以往更多的工作負(fù)載,并在多樣化的多云環(huán)境中的更多位置運(yùn)行它們。傳統(tǒng)的安全方法難以提供全面的保護(hù),這一問題因當(dāng)今的敵對威脅環(huán)境而惡化。“不信任,驗(yàn)證一切”企業(yè)安全的零信任方法變得必要,而不是可選。

當(dāng)今的安全團(tuán)隊需要考慮對訪問應(yīng)用程序內(nèi)數(shù)據(jù)庫的API、微服務(wù)或容器的安全訪問,無論它位于云、數(shù)據(jù)中心或其他虛擬化環(huán)境中的任何位置。他們需要關(guān)注如何對訪問進(jìn)行分段并識別惡意行為,以遏制漏洞并防止橫向移動。

這是如何以有意義的方式實(shí)施的?零信任是一種方法,但就像許多事情“魔鬼在細(xì)節(jié)中”一樣。將零信任理念付諸實(shí)踐的一種常見方法是使用微分段來實(shí)現(xiàn)“不信任,驗(yàn)證一切模型”。

三、傳統(tǒng)技術(shù)的問題

傳統(tǒng)的安全工具,例如防火墻、虛擬專用網(wǎng)絡(luò)和網(wǎng)絡(luò)訪問控制(NAC),都有其局限性,因?yàn)樗鼈冎饕獋?cè)重于保護(hù)網(wǎng)絡(luò)外圍。安全團(tuán)隊歷來認(rèn)為最大的威脅是來自網(wǎng)絡(luò)外部的攻擊。但這種方法忽略了內(nèi)部威脅——以及黑客最終進(jìn)入網(wǎng)絡(luò)時可能造成的破壞。

對于客戶、遠(yuǎn)程工作接入和物聯(lián)網(wǎng)(IoT)設(shè)備的網(wǎng)絡(luò)邊緣活動的增加使網(wǎng)絡(luò)安全狀況變得復(fù)雜。邊緣流量促使組織將數(shù)據(jù)處理從數(shù)據(jù)中心轉(zhuǎn)移到網(wǎng)絡(luò)邊緣。這提高了數(shù)據(jù)中心的安全性和響應(yīng)能力——但將這些問題轉(zhuǎn)移到網(wǎng)絡(luò)邊緣,需要新的安全方法。對此,邊緣安全成為了一個新的流行詞,其核心是零信任的概念。

3.1不能基于IP的云安全策略

云原生開發(fā)可能對傳統(tǒng)的企業(yè)政策提出挑戰(zhàn),部分原因是環(huán)境中不斷變化的性質(zhì)。云工作負(fù)載跨位置移動,應(yīng)用程序中的實(shí)例可以隨著需求的波動和容器在幾秒鐘內(nèi)來來去去而動態(tài)擴(kuò)展——這使得驗(yàn)證成為一個嚴(yán)重的問題。

在這些環(huán)境中,許多企業(yè)所習(xí)慣的基于IP的安全性很快就會變得難以管理。混合和多云環(huán)境引入了IP域的轉(zhuǎn)移,因?yàn)槿萜骰墓ぷ髫?fù)載可以在一小時內(nèi)復(fù)制、重新安排和重新托管。微服務(wù)通過可通過HTTP/gRPC訪問的API公開,使IP地址無關(guān)緊要。為了實(shí)現(xiàn)端到端的可見性,管理員必須將跨多種環(huán)境的IP流拼接在一起,這在規(guī)模上變得不可行。

由于IP地址不再像以前那樣持久,因此無法依靠它們來準(zhǔn)確識別云中的工作負(fù)載,從而使它們無法用于遵循零信任最佳實(shí)踐的安全策略。

四、基于零信任安全對用戶和設(shè)備進(jìn)行身份驗(yàn)證

零信任框架依賴于“不信任任何事情,驗(yàn)證一切”的理念。這意味著,在允許訪問任何應(yīng)用程序或存儲的數(shù)據(jù)之前,組織必須對在內(nèi)部或外部連接到網(wǎng)絡(luò)的每個用戶和設(shè)備進(jìn)行身份驗(yàn)證和授權(quán)。這種“最低權(quán)限”訪問方法認(rèn)識到過多的信任是一個漏洞。

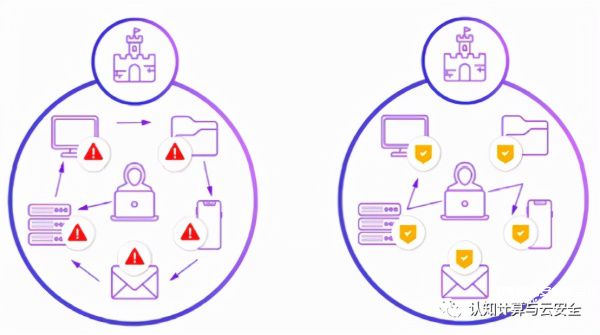

如果惡意行為者獲得對網(wǎng)絡(luò)的訪問權(quán)限,以邊界為中心的安全工具無法阻止他們通過網(wǎng)絡(luò)橫向移動,從而使他們能夠訪問應(yīng)用程序和數(shù)據(jù)。這種橫向移動特別危險,因?yàn)檫@種高級持續(xù)威脅是最災(zāi)難性的數(shù)據(jù)泄露事件的幕后推手。零信任保護(hù)跨網(wǎng)絡(luò)內(nèi)所有應(yīng)用程序和環(huán)境的訪問。

那么,安全團(tuán)隊如何對通過網(wǎng)絡(luò)傳輸?shù)拇罅坑脩艉驮O(shè)備進(jìn)行身份驗(yàn)證?一個關(guān)鍵是創(chuàng)建軟件定義的分段并使用微分段在粒度級別為它們定義安全策略。

五、基于微分段進(jìn)行網(wǎng)絡(luò)隔離和工作負(fù)載

從歷史上看,組織使用網(wǎng)絡(luò)分段來確保安全,這是一種在基于硬件的環(huán)境中創(chuàng)建子網(wǎng)絡(luò)的技術(shù)。這些網(wǎng)段是使用傳統(tǒng)的、以參數(shù)為中心的工具(例如網(wǎng)絡(luò)或防火墻)構(gòu)建的,以提供南北安全——數(shù)據(jù)進(jìn)入或離開網(wǎng)絡(luò)的流動。

另一方面,微分段為東西向或橫向流量(網(wǎng)絡(luò)內(nèi)的數(shù)據(jù)流)提供保護(hù)。這包括網(wǎng)絡(luò)內(nèi)的服務(wù)器到服務(wù)器、應(yīng)用程序到服務(wù)器和網(wǎng)絡(luò)到服務(wù)器的連接。通過創(chuàng)建安全microsegments與細(xì)粒度策略控制單個工作負(fù)載,微分段提供了中和軟件定義的段之間的交通完全控制。

5.1網(wǎng)絡(luò)分段和微分段

網(wǎng)絡(luò)分段與微分段的一個常見類比是,網(wǎng)絡(luò)分段充當(dāng)圍繞網(wǎng)絡(luò)城堡的圍墻和護(hù)城河。微分段充當(dāng)保護(hù)城堡墻壁內(nèi)每一扇門和通道的守衛(wèi)。兩者都需要,但微分段是可以保護(hù)您最有價值數(shù)據(jù)的缺失部分。

5.2網(wǎng)絡(luò)分段的問題

網(wǎng)絡(luò)分段背后的理論與零信任形成鮮明對比,因?yàn)樗簧婕笆跈?quán)對網(wǎng)絡(luò)的初始訪問。這意味著一旦連接獲得訪問權(quán)限,就可以信任它可以在整個網(wǎng)絡(luò)或至少該網(wǎng)段中自由傳輸。

網(wǎng)絡(luò)分段的另一個問題是它對提供有限控制的網(wǎng)段的粗略策略的依賴。現(xiàn)代混合和云網(wǎng)絡(luò)中的軟件定義段需要為每個段設(shè)置數(shù)千個粗略的策略來實(shí)現(xiàn)一些橫向流量保護(hù)。隨著新資源和用戶不斷添加到網(wǎng)絡(luò)中,這遠(yuǎn)遠(yuǎn)超出了合理管理的范圍。

在高級持續(xù)威脅(APT)的情況下,缺乏全面、詳細(xì)的策略來保護(hù)橫向流量是一個特別大的問題。在這些情況下,攻擊者會使用竊取的憑據(jù)來訪問網(wǎng)絡(luò)。如果沒有零信任框架,攻擊者就可以在長時間未被發(fā)現(xiàn)的網(wǎng)絡(luò)中導(dǎo)航,繪制組織的系統(tǒng)并創(chuàng)建高度定制的惡意軟件來收集敏感數(shù)據(jù)。零信任和微分段是防止APT在整個網(wǎng)絡(luò)中公開傳播的關(guān)鍵新步驟。

六、基于零信任和微分段減少攻擊面

過隔離環(huán)境和分割工作負(fù)載,使用微分段的零信任框架通過限制從一個可能受損的工作負(fù)載到另一個工作負(fù)載的移動,大大減少了網(wǎng)絡(luò)的整體攻擊面。一旦微分段,細(xì)粒度的安全策略就可以應(yīng)用于工作負(fù)載,一直到單個機(jī)器、用戶或應(yīng)用程序。這些策略可以根據(jù)真實(shí)世界的構(gòu)造定義,例如用戶組、訪問組和網(wǎng)絡(luò)組,并且可以跨多個應(yīng)用程序或設(shè)備應(yīng)用。

6.1如何分配策略

在設(shè)備級別,策略可用于根據(jù)設(shè)備的功能為設(shè)備分配某些限制,以便只有需要訪問關(guān)鍵應(yīng)用程序和資源的設(shè)備才能獲得授權(quán)。這些設(shè)備也可以相互隔離,因此除非獲得授權(quán),否則它們無法通信。設(shè)備還可以根據(jù)位置(例如咖啡店與公司網(wǎng)絡(luò))以及設(shè)備本身的安全性進(jìn)行限制,這可能不是所有安全更新和補(bǔ)丁都是最新的。

策略也可以基于源身份,這是微分段相對于以前的分段方法的另一個優(yōu)勢。網(wǎng)絡(luò)分段只能告訴您分段之間正在通信哪些信息,而微分段可以查明請求通信的資源的身份,無論是服務(wù)器、應(yīng)用程序、主機(jī)還是用戶。這提供了更精細(xì)的分段,只允許其身份已被授予適當(dāng)權(quán)限的資源之間進(jìn)行通信。

有了全面的微分段解決方案,任何無法通過策略參數(shù)驗(yàn)證的連接都會被阻止獲得訪問權(quán)限。微分段不僅可以防止橫向移動,還可以為安全團(tuán)隊提供所有網(wǎng)絡(luò)流量的高度可見性和上下文。這使團(tuán)隊能夠快速識別惡意行為和違規(guī)行為,從而改進(jìn)事件響應(yīng)和補(bǔ)救。