1緒 論

當今正是“物聯網”(Internet of Things, IoT)技術的黃金時代:嵌入式處理器的性能和片上資源的豐富度得到了長足的提升,嵌入式設備可實現的功能逐步多樣化;Wi-Fi(wireless fidelity)、藍牙、5G(5th generation)等無線通信技術得到全面普及,使得“萬物互聯”的門檻前所未有地降低;同時,嵌入式設備與手機、路由器等智能設備間的協作大大增加,極大地提升了嵌入式設備的功能性和用戶體驗。物聯網技術已經深入到了普通人生活的方方面面:從家中的掃地機器人、智能音箱、藍牙開關,到工業中的物流機器人、無人機等,均是對物聯網技術的典型應用。

然而,物聯網設備的安全問題不可小覷。與生活中常見的個人計算機(personal computer, PC)、手機等計算設備相比,物聯網設備更易出現安全漏洞,也更易成為網絡攻擊的目標。其中的原因眾多,舉例如下:

物聯網設備的計算資源有限,設備上通常不會部署完整的操作系統,因此物聯網設備上極少使用目前在 PC 和智能手機上常見的二進制安全加固措施,如:地址空間布局隨機化(address space layout randomization, ASLR),可寫、可執行內存不相交,棧溢出保護(stack smashing protection, SSP)等[5]。這使得設備上的軟件漏洞更易被攻擊者利用,以獲得對設備的控制權。

同理,物聯網設備上通常不存在防火墻等復雜安全機制,物聯網設備的安全嚴重依賴于周邊網絡環境的安全性。

一部分(尤其是低端)物聯網設備上的安全機制設計過于簡單,且設備上的代碼沒有經過充分的安全審計,因此更容易存在安全弱點,這增大了設備遭受安全攻擊的風險。

由于物聯網設備“無處不在”、長時間在線的特性,物聯網設備更容易遭到掃描和攻擊。尤其一些長期暴露在公網上的設備,如路由器、“樹莓派”等,此類設備是黑客重點研究、掃描和攻擊的對象。一旦物聯網設備遭受攻擊,并進入僵尸網絡,將很有可能對同網絡上的其它設備造成長期的、持久的損害,并且難以被設備的主人發現。

物聯網設備自身的特性,使得這些設備對于物理層面的側信道攻擊(side-channel attacks)更為敏感。例如,物聯網設備的功耗與 CPU 的執行狀態具有很強的相關性,攻擊者很容易通過測量物聯網設備的功耗變化來間接推算出 CPU 的執行狀態,并泄露出用戶密碼等機密信息。此外,物聯網設備對于拒絕服務(denial of service, DoS)攻擊也更為敏感,例如攻擊者可以通過反復喚醒一臺物聯網設備來實現損耗其壽命的目的[8]。

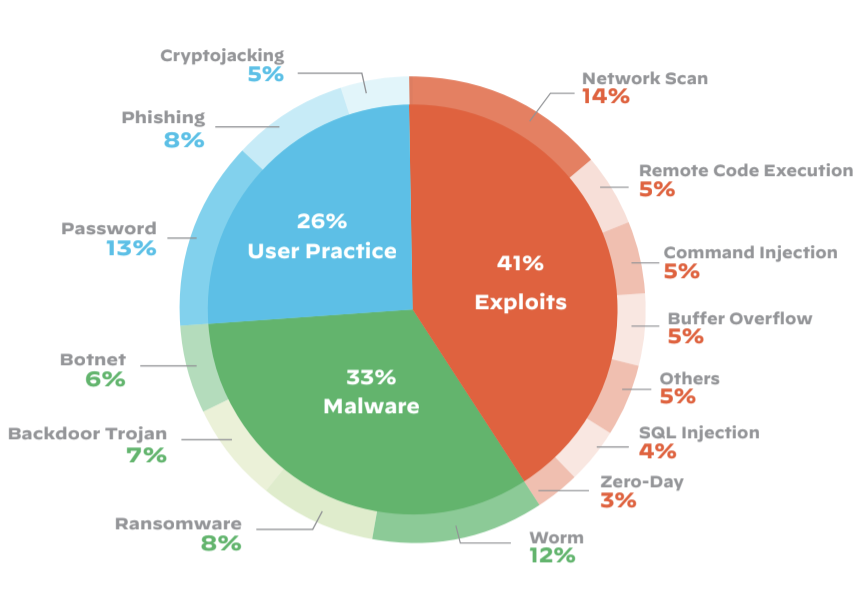

圖1 針對物聯網設備的攻擊類型

正因以上原因,針對物聯網設備的安全分析和加固與傳統 PC 設備有很大不同,物聯網安全領域需要新的技術和方法的指導。目前,學術界和業界已經有了一些針對物聯網安全的研究,但業界對于物聯網設備安全性的重視程度普遍不足,針對物聯網設備的網絡攻擊仍然非常活躍。由于物聯網設備的市場占有率穩步提升,物聯網安全逐步成為信息安全領域的一個重要議題。

本文主要分為 4 大部分。在第一部分,我們對物聯網技術的現狀,以及針對物聯網設備易受安全威脅的原因進行了簡要闡述。在第二部分,我們將對現有物聯網設備所面臨的主要威脅進行綜述。在第三部分,我們將描述一些物聯網設備所特有的安全機制。在第四部分,我們將簡要闡述目前業界所建立起的針對物聯網設備的一些安全實踐。最后,我們將對全文進行總結。

2針對物聯網設備的安全威脅

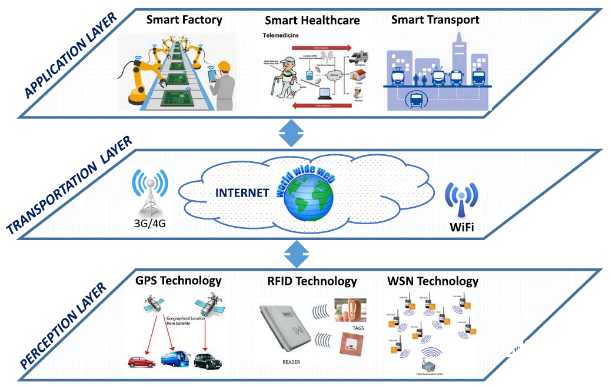

傳統上,一個物聯網系統大致可以分為 3 個層次,分別是[4]:

圖2 物聯網系統模型

1. 感知層(perception layer),負責提供物理上的傳感器和通信網絡,如射頻識別(RFID,radio frequency identification),全球定位系統(GPS,global positioning system)等;

2. 傳輸層(transportation layer),負責在物聯網設備與互聯網(Internet)之間建立通信,例如藍牙網關等;

3. 應用層(application layer),負責實現物聯網設備本身的功能,如掃地機器人的自動尋路、智能音箱的語音識別功能等。

這3個不同層次的特性各不相同,因此也面臨不同的安全威脅,詳述如下。

感知層安全。感知層面臨的主要威脅有以下幾種類型:

物理攻擊。在取得對設備的物理接觸之后,攻擊者將能夠直接提取設備上的敏感數據,或是修改設備上的程序,在其中加入惡意代碼。此類攻擊需要與設備進行物理接觸,因此相對來說較容易防范;但設備廠商也有必要考慮設備本身在物理層面的安全性問題,例如需要避免在設備的電路板上留下調試接口等。

身份偽裝。在缺乏有效的身份驗證措施的物聯網網絡中,容易發生身份冒充的問題,惡意設備可以通過這種方式竊取敏感數據。另外,不安全的設備初始化和配對過程也是重要的安全威脅來源,例如一名攻擊者可以利用路由器首次開機、尚未設置密碼的時機,向其中注入惡意程序或配置。若要防止此類攻擊,設備廠商應仔細考慮身份驗證過程中可能存在的安全問題,并加入有效的身份驗證機制。

拒絕服務攻擊(DoS)。攻擊者可以通過長時間使設備處于高功耗狀態,來耗竭設備的計算能力。對此類攻擊的完全防范非常困難,但設備廠商可以通過合理的安全設計,將此類攻擊所造成的損失盡可能降低。例如,對于需要消耗大量算力的操作,應當加入有效的客戶端身份驗證機制,或是限制客戶端執行操作的頻率等等。

數據傳輸攻擊。例如,攻擊者可以對設備所傳輸的數據進行抓包,或實施中間人(MitM, man in the middle)攻擊。對此類攻擊的通用防范措施是在數據傳輸過程中增加加密與安全校驗機制,如 Wi-Fi 中的 WPA(Wi-Fi Protected Access),以及 LTE(Long Term Evolution)中的 EEA(EPS Encryption Algorithm;其中 EPS = Evolved Packet System)算法等。

傳輸層安全。此層的安全威脅主要涉及對接入網(如 Wi-Fi,5G)的安全威脅,主要有 2 種攻擊類型,分別是數據傳輸攻擊和拒絕服務攻擊。這兩種攻擊類型的防范方法與感知層安全中的類似,不再贅述。

應用層安全。此層的安全威脅與傳統 PC 所面臨的安全威脅有一定的重合,主要有以下這些類型:

數據泄露:程序中的設計疏漏可能導致用戶的隱私數據泄露給第三方。若要盡可能避免此類漏洞出現,需要對設備上的程序代碼進行充分的安全審計和評估。

拒絕服務攻擊:與感知層安全中的拒絕服務攻擊類似,不再贅述。

遠程代碼執行:利用設備程序中的安全漏洞,攻擊者能夠控制設備執行一些意料之外的動作,甚至執行攻擊者所上傳的任意代碼。此類安全威脅的防范方法與傳統漏洞的防范類似,主要包括:加強代碼安全審計、對程序進行模糊測試(fuzzing)、采用 ASLR 等二進制安全加固措施等[5]。但在防范此類漏洞時,需要同時考慮設備本身的資源局限性。

3物聯網設備上特有的安全機制

與傳統 PC 設備相比,物聯網設備具有許多獨特的特性,例如:設備功能偏向于特異化而非通用化;硬件成本受到較大限制,板上資源的數量有限;設備常使用電池供電,功率受到限制;設備設計和功能較為多樣化;設備長時間運行,長時間聯網等。由于以上這些特性,物聯網設備所面對的安全威脅和自身的安全性設計都與傳統 PC 有很大不同。在本節中,我們將描述目前學術界和業界的一些已有的,針對物聯網設備所設計的安全機制和特性[8]。

輕量級加密算法。由于物聯網設備通常都暴露在不安全的物理環境中,且高度依賴于無線方式進行通信,因此加密算法對于物聯網設備來說是一項“剛需”。然而,PC 等計算設備上常見的密碼學算法,如 AES(advanced encryption standard,高級加密標準)等,在確保高安全性的同時,常需要消耗數量可觀的算力和能源。例如,AES 加密算法每加密 16 字節的數據,需要進行 10 到 14 輪迭代循環。因此,如果物聯網設備長時間通過 AES 算法加密大量數據,則在性能和能耗方面都是不劃算的。目前學術界已有一些針對輕量級加密算法的研究,例如由國際標準化組織(ISO,International Organization for Standardization)所批準的塊密碼算法 PRESENT [3]和 CLEIFA[9]。

硬件指紋。目前絕大部分計算設備都是以確定性(deterministic)的模式運行的,然而,下層的物理元件的制造工藝卻存在著一定的不確定性,這使得不同的成品之間存在著細微的物理差異。這種不確定性可以作為一種特殊的設備指紋來使用。如果將某個物聯網設備的“物理指紋”記作函數f,則f具有在物理上不可克隆的特性,稱為物理不可克隆函數(physically unclonable function, PUF)。目前已有一些能夠實現 PUF 的邏輯電路設計方案,例如 Arbiter PUF 電路[6]中含有多條相同的數據通路,當每次被激活時,該電路將會輸出所有數據通路中最短的一條。

輕量且安全的偽隨機數生成器。目前計算機中的隨機數生成器(random number generator, RNG)分為偽隨機數生成器(pseudo random number generator, PRNG)和真隨機數生成器(true random number generator, TRNG)兩種。其中,真隨機數生成器的數據來源通常是物理噪聲;偽隨機數生成器的數據來源通常是一個數據量有限的隨機數種子。在密碼學算法中,為了確保隨機數的不可預測性,兩種隨機數生成器都需要有可靠的外部隨機性來源。然而,物聯網設備上的隨機性來源比傳統 PC 上少得多,因此,如何在物聯網設備上產生密碼學安全的隨機數,是一個值得探究的問題。目前已有一些研究致力于提供可用于物聯網設備的輕量級偽隨機數算法,如 Warbler算法等[7]。

4現有的物聯網設備安全實踐

隨著物聯網設備的普及,物聯網設備的安全性也逐步受到了物聯網設備廠商和云計算廠商的重視。尤其對于在企業環境中使用的物聯網設備來說,物聯網設備的安全與企業的生產力有著直接關聯,因此需要企業經營者的高度重視。本節中將以亞馬遜網絡服務(Amazon Web Services,AWS)所制訂的物聯網安全白皮書[2]為例,介紹一些在物聯網設備中可行的安全最佳實踐。

- 用安全框架進行正式的安全風險評估工作。系統的安全評估是發現安全風險的最有效方式。

- 企業應對物聯網資產進行妥善管理。例如,可以按照重要性、可修補性等特征對物聯網資產進行分類。唯有充分且有效的管理,才是應對意外事件發生時的最佳支持。

- 在部署物聯網設備時,為每個設備分配唯一標識符和憑據。標識符和憑據是身份認證和訪問控制系統的基礎,無論某個設備目前是否有相應的需求,都應為其分配唯的一標識符和憑據,以防未來的不時之需。

- 設計合適的設備升級機制。設備升級是修補已有的安全漏洞的最有效方式。

- 對設備上所存儲的固有數據進行加密。固有數據包括系統程序、機器學習模型、專利數據等只讀數據。這能夠在一定程度上避免消費者對設備進行逆向工程,并竊取這些私有數據。

- 對任何需要傳輸的數據都進行加密。這是避免一系列傳輸層攻擊(中間人攻擊、抓包等)的最有效手段。

- 在保護物聯網設備的同時,也對物聯網設備背后的 IT 環境進行同等程度的安全加固。IT(包括服務器、運維、管理等)資源能夠為物聯網設備的正常工作提供充分的支持,并且身份認證、設備升級等任務也與 IT 資源息息相關。因此,應對這些 IT 資源給予同等程度的重視。

為物聯網設備和背后的 IT 環境配備強制的安全監控措施。絕對的安全并不存在,因此為了防控不期而至的攻擊,需要對物聯網設備和 IT 資源進行定期的安全監測,避免攻擊造成難以挽回的損失。

5總 結

隨著科技和社會的進步,計算設備正在逐步實現輕量化、節能化,物聯網設備也借此機會實現了高速發展。由于物聯網設備自身的獨特性,物聯網設備所面臨的安全威脅比傳統 PC 更為復雜和深刻。然而,目前業界對于物聯網設備安全性的認知和實踐仍有許多不足,部分低端設備上仍然存在較多的嚴重漏洞[5],針對物聯網設備的攻擊仍然非常頻繁。

隨著物聯網技術和信息安全學科的發展,物聯網安全問題逐步受到重視,一些企業已經開始制定和發布針對物聯網的安全白皮書[2]。而輕量級密碼學算法等研究成果的出現,也說明物聯網安全問題在學術界正在得到更多研究者的關注和投入。由于針對傳統 PC 的安全解決方案難以直接應用到物聯網領域,因此針對物聯網設備的安全解決方案仍需長期的探索,期望目前的物聯網設備達到與 PC 同樣的安全水平是不切實際的。可以預見,隨著物聯網技術的發展與成熟,物聯網安全將與 PC 軟件安全一樣,成為信息安全領域中舉足輕重的分支。

參考文獻

[1] Unit 42. 2020 Unit 42 IoT threat report, 2020.

[2] Amazon Web Services. Securing Internet of Things (IoT) with AWS, 2021.

[3] Soma Bandyopadhyay, Munmun Sengupta, Souvik Maiti, and Subhajit Dutta. A survey of middleware for internet of things. In Abdulkadir Özcan, Jan Zizka, and Dhinaharan Nagamalai, editors, Recent Trends in Wireless and Mobile Networks, pages 288–296, Berlin, Heidelberg, 2011. Springer Berlin Heidelberg.

[4] Mario Frustaci, Pasquale Pace, Gianluca Aloi, and Giancarlo Fortino. Evaluating critical security issues of the iot world: Present and future challenges. IEEE Internet of Things Journal, 5(4):2483–2495, 2018.

[5] Octavio Gianatiempo and Octavio Galland. Exploring the hidden attack surface of OEM IoT devices: pwning thousands of routers with a vulnerability in Realtek’ s SDK for eCos OS. DEFCON, 30, 2022.

[6] Roel Maes. Physically Unclonable Functions: Constructions, Properties and Applications. Springer Publishing Company, Incorporated, 2013.

[7] Kalikinkar Mandal, Xinxin Fan, and Guang Gong. Design and implementation of warbler family of lightweight pseudorandom number generators for smart devices. ACM Trans.Embed. Comput. Syst., 15(1), feb 2016.

[8] Francesca Meneghello, Matteo Calore, Daniel Zucchetto, Michele Polese, and Andrea Zanella. Iot: Internet of threats? a survey of practical security vulnerabilities in real iot devices. IEEE Internet of Things Journal, 6(5):8182–8201, 2019.

[9] Rolf Weber. Internet of things –new security and privacy challenges. Computer Law & Security Review, 26:23–30, 01 2010.