研究人員成功結合中間人攻擊(MITM)和社會工程學技術,繞過了Wi - Fi保護協議——WPA3 ,進而獲取網絡密碼。此次研究由西印度大學的Kyle Chadee、Wayne Goodridge和Koffka Khan開展,這一研究揭示了最新無線安全標準存在的安全漏洞。

WPA3于2018年推出,其目的是彌補前身WPA2的缺陷,為Wi - Fi網絡提供更強的安全性。其中,“對等同時認證”(SAE)協議是其關鍵功能之一,該協議旨在讓密碼能夠抵御離線字典攻擊。研究人員證實,可利用WPA3過渡模式中的弱點來達成目的,這種過渡模式允許與WPA2設備向后兼容。

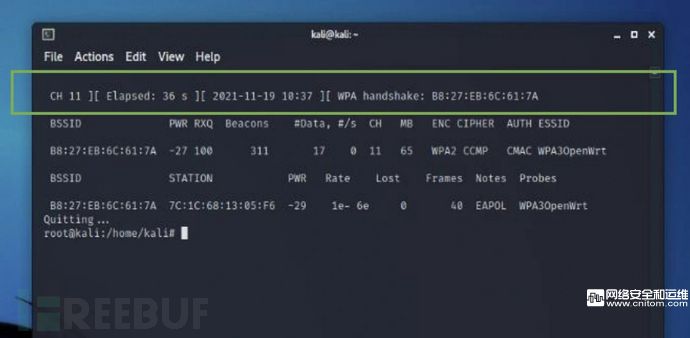

借助降級攻擊,他們能夠捕獲部分WPA3交互信息,再結合社會工程技術恢復網絡密碼。

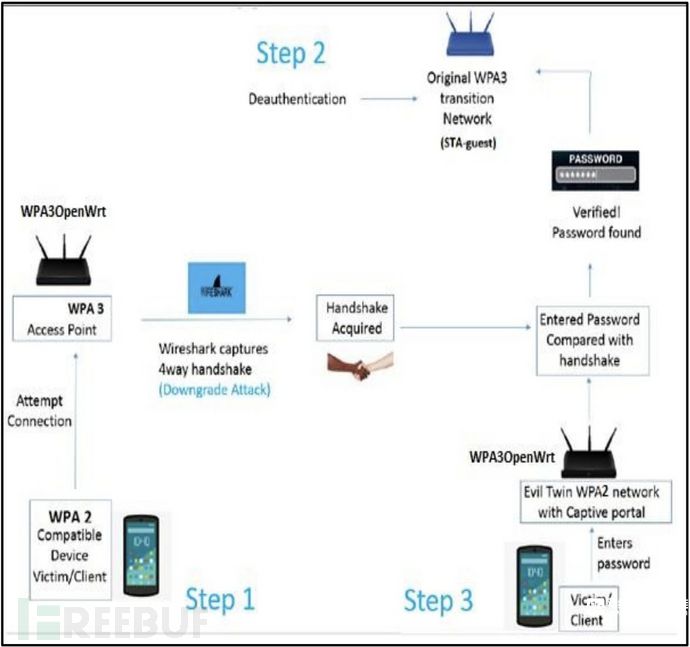

這種攻擊方法主要包含三個步驟:

- 其一,運用降級攻擊捕獲交互信息;

- 其二,將用戶從原始的WPA3網絡中解除認證;

- 其三,創建帶有強制門戶的虛假賬號接入點以獲取密碼。

研究人員利用樹莓派模擬WPA3接入點,并借助Airgeddon等開源工具創建惡意接入點。當不知情的用戶嘗試連接偽造網絡時,就會被提示輸入Wi - Fi密碼,隨后該密碼會與捕獲的交互信息進行驗證。

這項研究引發了對WPA3安全性的擔憂,特別是在其過渡模式下。研究發現,如果未實施保護管理,攻擊就會成功,而很多用戶可能并不清楚或者沒有啟用這一設置。有趣的是,研究人員還發現一些設備無法連接到WPA3網絡,這與Wi - Fi聯盟所說的與WPA2向后兼容的說法相互矛盾。

盡管這種攻擊需要特定條件并且要有用戶交互,但它展示了保護無線網絡面臨的持續挑戰。研究人員強調了用戶教育以及正確配置WPA3網絡以降低此類風險的重要性。

網絡安全專家呼吁進一步調查WPA3的漏洞,并開發額外的保護措施。隨著Wi - Fi網絡不斷成為企業和個人的關鍵基礎設施,確保其安全性至關重要。

這項研究的結果提醒我們,即便最先進的安全協議也可能受到技術漏洞與社會工程學巧妙組合的影響。隨著WPA3的普及,用戶和制造商都必須保持警惕,并實施最佳實踐,從而保護無線網絡免受潛在攻擊。

參考來源:https://cybersecuritynews.com/researchers-bypass-wpa3-password/#google_vignette